| أمن المعلومات | 93 Members |

| قناة تهتم بالجديد في أمن المعلومات. قناتنا على تيلجرام: @Amn_secure | 5 Servers |

| أمن المعلومات | 93 Members |

| قناة تهتم بالجديد في أمن المعلومات. قناتنا على تيلجرام: @Amn_secure | 5 Servers |

| Sender | Message | Time |

|---|---|---|

| 6 Sep 2020 | ||

سهل محمود joined the room. سهل محمود joined the room. | 16:47:55 | |

عمرانchanged room power levels. عمرانchanged room power levels. | 16:50:17 | |

عمران عمران | Redacted or Malformed Event | 18:51:25 |

عمران عمران |  Download image.png | 19:17:32 |

عمران عمران | توجه بعض الحكومات الأوربية ل "ألمنت" وبروتوكول المراسلة المعتمد من قبله "ماتريكس". تواجه الحكومات الأوروبية مشكلات تتعلق ببياناتها التي يتم تخزينها على أنظمة مزودي الخدمة الموجودة خارج بلادهم وسلطاتهم القضائية كخوادم تيلجرام وواتس اب وزوم وغيرها، ولحل هذه المشكلة بدأت الحكومة الفرنسية بالفعل بالتوجه ل "ألمنت" وهو نظام مراسلة فائق الأمان - ويستخدمه الجيش الفرنسي والألماني بالفعل. ما يميز "ألمنت" والحلول التي يقدمها أن الرسائل فيه مشفرة من طرف إلى طرف (بمعنى أن المرسل والمستلم فقط يمكنهم قراءتها) ويمكن للمستخدمين الاحتفاظ بالسيطرة على البنية التحتية للاتصالات الآمنة الخاصة بهم. مع "ألمنت" يمكن استضافة المحادثات وتملكها بالكامل مع الخوادم المشاركة، بدلاً من تخزينها مركزيًا في دول تحارب الخصوصية وتتحكم فيها وفق أهوائها كما يحدث مع واتس اب وحكومة الولايات المتحدة مثلا. وهذا الحل يجذب بشكل خاص الحكومات والجيوش الأوروبية وغيرهم ممن يهتم بالسيادة الرقمية. منذ وقت ليس بعيد قامت الحكومة الفرنسية بتوسيع استخدام أداة المراسلة القائمة على "https://www.tchap.gouv.fr/#/welcome" في الحكومة الإقليمية مما ساهم في إدخال 300000 مستخدم جديد لشبكة ماتريكس. | 19:17:46 |

| 7 Sep 2020 | ||

عمران عمران |  Download 01.png | 08:22:51 |

عمران عمران | Redacted or Malformed Event | 08:23:26 |

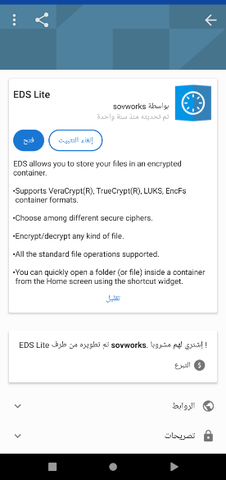

عمران عمران | تطبيق "ESD Lite" تطبيق مجاني يتيح لك فتح حاوية معماة "مشفرة" بخوارزمية "AES". يمكنك تجربته بإنشاء حاوية على برنامج "VeraCrypt" على سبيل المثال ثم نقلها لهاتفك والتعامل معها بسهولة ولا تترك معلوماتك المهمة على الهاتف عرضة للسرقة في حال اختراق الهاتف أو التطفل عليها من قبل التطبيقات. التطبيق موجود على متجر "F_Droid" و "Google play" وهو مجاني ويوجد منه اصدار مدفوع يدعم مزايا أكثر. | 08:32:58 |

vanrobbin005 joined the room. vanrobbin005 joined the room. | 08:38:21 | |

عمران changed the room topic to "قناة تهتم بالجديد في أمن المعلومات.

قناتنا على تيلجرام:

@Amn_secure" from "قناة تهتم بالجديد في أمن المعلومات.". عمران changed the room topic to "قناة تهتم بالجديد في أمن المعلومات.

قناتنا على تيلجرام:

@Amn_secure" from "قناة تهتم بالجديد في أمن المعلومات.". | 08:44:22 | |

عمران عمران | In reply to @newline:matrix.orgبالطبع أولى ألا تحفظ البيانات الحساسة والهامة على الهواتف الشخصية والاجهزة المتصلة بالويجب أن تحفظ على أقراص مشفرة معزولة ويتم فتحها على أجهزة لا تتصل بالأنترنت. | 08:55:24 |

عمران عمران | In reply to @newline:matrix.org* بالطبع أولى ألا تحفظ البيانات الحساسة والهامة على الهواتف الشخصية والاجهزة المتصلة بالأنترنت، ويجب أن تحفظ مثل هذه البيانات على أقراص مشفرة معزولة ويتم فتحها على أجهزة لا تتصل بالأنترنت. | 08:56:14 |

| 10:30:08 | ||

NourDebian joined the room. NourDebian joined the room. | 10:38:10 | |

| 9 Sep 2020 | ||

عمران عمران | In reply to @newline:matrix.orgاطلقت اليوم النسخة التجريبية الجديدة من تطبيق "ألمنت" 1.7.6-rc.1 لسطح المكتب ويمكن تجربتها على هذا الرابط: https://staging.element.io | 18:59:55 |

| 11 Sep 2020 | ||

ANAS joined the room. ANAS joined the room. | 15:53:18 | |

| 13 Sep 2020 | ||

عمران عمران | Redacted or Malformed Event | 04:24:29 |

عمران عمران | مدخل إلى عالم ثغرات البرمجيات. أحد أهم اسباب الحماية والتي يجب أن تحمي بها نفسك هي أن لا يعلم الطرف الذي يمكن أن يهاجمك نوع نظام التشغيل أو نوع الجهاز الذي تستخدمه في حفظ بياناتك الهامة. بمعنى إذا استطاع المهاجم أو الجهة المعادية معرفة نظام التشغيل الذي تستخدمه كنظام "ويندوز" أو "لينكس" لسطح المكتب، أو نظام "أندرويد" و "آي أو أس" للهواتف على سبيل المثال لا الحصر، فهو بذلك أي المهاجم وضع رجله على أول الطريق لمهاجمة بياناتك والحصول عليها. وهذا بالضبط ما حدث عند اختراق البرنامج النووي الإيراني فقد كانت الجهة المهاجمة تعرف بالضبط نوع نظام التشغيل مع البرامج المستخدمة لإدارة أجهزة الطرد المركزي التي تمت مهاجمتها، مما مكنهم من صنع برنامج "فيرس" استطاعوا من خلاله مهاجمة هذه الأجهزة تحديدا دون غيرها من خلا الفيرس الذي عرف لاحقا باسم "ستكس نت". | 05:31:03 |

عمران عمران | * مدخل إلى عالم ثغرات البرمجيات. أحد أهم اسباب الحماية والتي يجب أن تحمي بها نفسك هي أن لا يعلم الطرف الذي يمكن أن يهاجمك نوع نظام التشغيل أو نوع الجهاز الذي تستخدمه في حفظ بياناتك الهامة. بمعنى إذا استطاع المهاجم أو الجهة المعادية معرفة نظام التشغيل الذي تستخدمه كنظام "ويندوز" أو "لينكس" لسطح المكتب، أو نظام "أندرويد" و "آي أو أس" للهواتف على سبيل المثال لا الحصر، فهو بذلك أي المهاجم وضع رجله على أول الطريق لمهاجمة بياناتك والحصول عليها أو تخريبها. وهذا بالضبط ما حدث عند اختراق البرنامج النووي الإيراني فقد كانت الجهة المهاجمة تعرف بالضبط نوع نظام التشغيل مع البرامج المستخدمة لإدارة أجهزة الطرد المركزي التي تمت مهاجمتها، مما مكنهم من صنع برنامج "فيرس" استطاعوا من خلاله مهاجمة هذه الأجهزة تحديدا دون غيرها من خلا الفيرس الذي عرف لاحقا باسم "ستكس نت". | 05:31:45 |

عمران عمران | * مدخل إلى عالم ثغرات البرمجيات. أحد أهم اسباب الحماية والتي يجب أن تحمي بها نفسك هي أن لا يعلم الطرف الذي يمكن أن يهاجمك نوع نظام التشغيل أو نوع الجهاز الذي تستخدمه في حفظ بياناتك الهامة وإدارتها. بمعنى إذا استطاع المهاجم أو الجهة المعادية معرفة نظام التشغيل الذي تستخدمه كنظام "ويندوز" أو "لينكس" لسطح المكتب، أو نظام "أندرويد" و "آي أو أس" للهواتف على سبيل المثال لا الحصر، فهو بذلك أي المهاجم وضع رجله على أول الطريق لمهاجمة بياناتك والحصول عليها أو تخريبها. وهذا بالضبط ما حدث عند اختراق البرنامج النووي الإيراني فقد كانت الجهة المهاجمة تعرف بالضبط نوع نظام التشغيل مع البرامج المستخدمة لإدارة أجهزة الطرد المركزي التي تمت مهاجمتها، مما مكنهم من صنع برنامج "فيرس" استطاعوا من خلاله مهاجمة هذه الأجهزة تحديدا دون غيرها من خلا الفيرس الذي عرف لاحقا باسم "ستكس نت". يتبع... | 05:32:54 |

عمران عمران | * مدخل إلى عالم ثغرات البرمجيات. أحد أهم اسباب الحماية والتي يجب أن تحمي بها نفسك هي أن لا يعلم الطرف الذي يمكن أن يهاجمك نوع نظام التشغيل أو نوع الجهاز الذي تستخدمه في حفظ بياناتك الهامة وإدارتها أو في اتصالاتك. بمعنى إذا استطاع المهاجم أو الجهة المعادية معرفة نظام التشغيل الذي تستخدمه كنظام "ويندوز" أو "لينكس" لسطح المكتب، أو نظام "أندرويد" و "آي أو أس" للهواتف على سبيل المثال لا الحصر، فهو بذلك أي المهاجم وضع رجله على أول الطريق لاعتراض اتصالاتك والسيطرة عليها أو لمهاجمة بياناتك والحصول عليها أو تخريبها. وهذا بالضبط ما حدث عند اختراق البرنامج النووي الإيراني فقد كانت الجهة المهاجمة تعرف بالضبط نوع نظام التشغيل مع البرامج المستخدمة لإدارة أجهزة الطرد المركزي التي تمت مهاجمتها، مما مكنهم من صنع برنامج "فيرس" استطاعوا من خلاله مهاجمة هذه الأجهزة تحديدا دون غيرها من خلا الفيرس الذي عرف لاحقا باسم "ستكس نت". يتبع... | 05:34:26 |

عمران عمران | * مدخل إلى عالم ثغرات البرمجيات. أحد أهم اسباب الحماية والتي يجب أن تحمي بها نفسك هي أن لا يعلم الطرف الذي يمكن أن يهاجمك نوع نظام التشغيل أو نوع الجهاز الذي تستخدمه في حفظ بياناتك الهامة وإدارتها أو في اتصالاتك. بمعنى إذا استطاع المهاجم أو الجهة المعادية معرفة نظام التشغيل الذي تستخدمه كنظام "ويندوز" أو "لينكس" لسطح المكتب، أو نظام "أندرويد" و "آي أو أس" للهواتف على سبيل المثال لا الحصر، فهو بذلك أي المهاجم وضع رجله على أول الطريق لاعتراض اتصالاتك والسيطرة عليها أو لمهاجمة بياناتك والحصول عليها أو تخريبها. وهذا بالضبط ما حدث عند اختراق البرنامج النووي الإيراني فقد كانت الجهة المهاجمة تعرف بالضبط نوع نظام التشغيل مع البرامج المستخدمة لإدارة أجهزة الطرد المركزي التي تمت مهاجمتها، مما مكنهم من صنع برنامج "فيرس" استطاعوا من خلاله مهاجمة هذه الأجهزة تحديدا دون غيرها من خلال الفيرس الذي عرف لاحقا باسم "ستكس نت". يتبع... | 05:36:43 |

عمران عمران | * مدخل إلى عالم ثغرات البرمجيات. أحد أهم اسباب الحماية والتي يجب أن تحمي بها نفسك هي أن لا يعلم الطرف الذي يمكن أن يهاجمك نوع نظام التشغيل أو نوع الجهاز الذي تستخدمه في حفظ بياناتك الهامة وإدارتها أو حتى في اتصالاتك. بمعنى إذا استطاع المهاجم أو الجهة المعادية معرفة نظام التشغيل الذي تستخدمه كنظام "ويندوز" أو "لينكس" لسطح المكتب، أو نظام "أندرويد" و "آي أو أس" للهواتف على سبيل المثال لا الحصر، فهو بذلك أي المهاجم وضع رجله على أول الطريق لاعتراض اتصالاتك والسيطرة عليها أو لمهاجمة بياناتك والحصول عليها أو تخريبها. وهذا بالضبط ما حدث عند اختراق البرنامج النووي الإيراني فقد كانت الجهة المهاجمة تعرف بالضبط نوع نظام التشغيل مع البرامج المستخدمة لإدارة أجهزة الطرد المركزي التي تمت مهاجمتها، مما مكنهم من صنع برنامج "فيرس" استطاعوا من خلاله مهاجمة هذه الأجهزة تحديدا دون غيرها من خلال الفيرس الذي عرف لاحقا باسم "ستكس نت". يتبع... | 08:55:41 |

| 16 Sep 2020 | ||

| 22:41:11 | ||

| 20 Sep 2020 | ||

عمران عمران | منصة "باينانس" لتداول العملات الرقمية تدعم تشغيل نظام لينكس من خلال التوزيعات المبنية على "دبيان" و "فديورا". يمكنك تحميل التطبيق من موقعهم. https://www.binance.com/en/download وننوه أن التطبيق غير حر. | 10:30:56 |

عمران عمران | #مدخل_إلى_عالم_ثغرات_البرمجيات ما هي ثغرات البرمجيات؟ بحسب تعريف المجلس الوطني للأبحاث والمعروف اختصارا بـ "NRC" : الثغرات هي نوع من الأخطاء التي تؤدي إلى ضعف أمني في تصميم أو تطبيق أو تشغيل نظام تشغيل أو تطبيق ما، كما يمكن إدخال الثغرات ونقاط الضعف عمدا أي من خلال سلوك مقصود، أو حتى عن غير قصد من خلال خطأ عرضي في التصميم أو التطبيق. وبحسب ما جاء في دراسة مركز راند للأبحاث عن ثغرات يوم الصفر، فإن تقديرات الأخطاء البرمجية في أنظمة التشغيل والبرامج وغيره تتراوح ما بين 3 إلى 20 خطأ لكل 1000 سطر برمجي، وتقل الأخطاء بنسبة واحدة او اثنتين فقط وذلك بعد عمل مراجعة دقيقة للنص البرمجي. ويختلف عدد الأخطاء البرمجية بحسب التطبيق أو الجهاز أو الأسلوب. أما برامج استغلال الثغرات "اكسبلويت" فهي برنامج خبيث أو ضار يستغل الثغرات البرمجية من أجل إفساد الحاسوب أو تعطيله أو السيطرة عليه بدون موافقة المستخدم، وهذا حسب تعريف "مايكروسوف". لا تعتبر أو تصنف جميع الأخطاء البرمجية على انها ثغرات، كما لا يمكن استغلال جميع الثغرات المكتشفة، وبعض الثغرات وليس جميعها يمكن أن تسمح للمهاجم فعليا بالحصول على ميزة التنفيذ عن بعد حيث يشتغل برنامج المهاجم على نظام تشغيل المستخدم دون إدراكه أو علمه وهذا ما يعتبر غالبا الهدف الاسمى للاختراق. | 12:29:37 |

Zaid joined the room. Zaid joined the room. | 13:07:45 | |

tamim joined the room. tamim joined the room. | 20:45:59 | |

saria70 joined the room. saria70 joined the room. | 20:59:49 | |

| 21 Sep 2020 | ||

| 04:43:44 | ||